...

Token是网络安全中常用的技术,主要用于确保用户身份的真实性和安全性。在数字化时代,Token作为一种替代传统用户名和密码的认证方式,越来越受到重视。

在日常应用中,Token已经成为了各种身份验证机制的核心,尤其是在API的访问控制、移动应用的用户身份验证等多个领域中。

### 2. Token的类型访问Token通常是用户在服务器上登录后获取的,用于访问保护资源的凭证。这种Token一般具有较短的有效期,常用于API访问。

刷新Token是用来获得新访问Token的凭证,通常有效期较长。这种机制有助于减少用户重新登录的频率。

JWT是一种开放标准(RFC 7519),允许将JSON对象作为Token安全地传递。它经过Base64编码,包含负载、头部和签名部分,能保证信息在传输过程中不被篡改。

自定义Token是开发者根据应用需求而设计的Token形式. 对于特定的业务逻辑,可以设计出不同特性的内部Token。

### 3. Token的工作原理Token的生成通常包括用户验证和Token签发两个阶段,确保Token的有效性和安全性。这一过程涉及多种算法和密钥管理策略。

Token在身份验证中提供用户身份的有效凭据,在授权阶段则通过Token中的声明(Claims)来控制用户的访问权限。

### 4. Token安全的威胁Token劫持是一种攻击模式,攻击者通过各种方式窃取Token,从而冒充合法用户进行未授权操作。

重放攻击是指攻击者记录下有效的Token,并在未来某个时刻重放这个Token进行攻击。防止这类攻击需要使用Token随机化和时间戳机制。

CSRF攻击利用用户在浏览器中保持登录状态的特点,通过伪造请求冒充用户进行操作。因此,在使用Token时,须引入反CSRF机制。

XSS攻击是指通过在网页中注入恶意脚本来窃取用户的Token等敏感信息。应对XSS攻击,需要适当的输入验证和输出编码策略。

### 5. Token安全的最佳实践HTTPS能够加密数据传输,防止在网络拦截过程中数据被窃取,因此强烈推荐在Token传输过程中使用HTTPS协议。

对Token的生命周期进行管理,包括创建、更新和销毁,可以有效降低Token被滥用的风险。

通过限制Token的有效时间,能够降低攻击者长期利用窃取Token的机会,从而提升安全性。

将Token验证与应用逻辑分开,可以增强系统的安全性,同时也有助于维护和扩展。

### 6. 未来的Token安全发展趋势零信任架构是一种全新的网络安全理念,强调不再默认信任用户和设备,而是需要不断进行身份验证,以确保安全性。

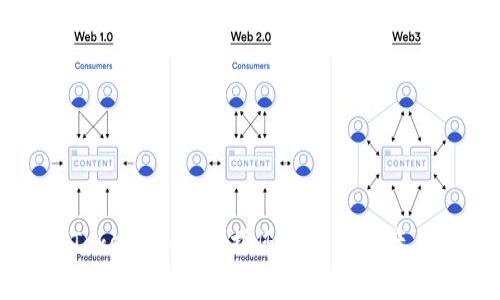

自主身份证明可以让用户在不依赖于中心化服务的情况下,管理自己的身份信息,增强安全性。

通过区块链技术,能够提供不可篡改的身份认证系统,为Token的安全性添加一层保障。

### 7. 结论Token安全不仅是保护用户身份的需要,也是保护企业数字资产的关键。确保Token的安全性,才能在数字化时代获得信任。

通过实施各种安全措施,企业和个人都能有效降低Token相关的安全风险,保障数字世界的安全性与稳定性。

--- ### 相关的问题 1. **Token的安全性如何影响数字资产的保护?** 2. **在使用Token时如何避免常见的安全风险?** 3. **JWT与传统身份验证方式相比优缺点是什么?** 4. **如何有效管理Token的生命周期?** 5. **零信任架构对Token安全的影响是什么?** 6. **如何通过区块链技术来增强Token的安全性?** 7. **未来Token安全技术的趋势和挑战是什么?** --- 接下来,将为每个相关问题进行详细说明,每个问题的内容字数不低于700字。请您确认是否继续。